Zapraszamy na drugi z serii artykułów dotyczących zagrożeń w świecie kryptowalut jakie mogą na was czekać. Partnerzy akcji: bitcoin.pl,bitcoin-online.pl, cyfrowaekonomia.pl.

W poprzednim artykule poświęconemu bezpieczeństwu na rynku kryptowalutowym poruszyliśmy schemat działania Pump and Dump. W tym tygodniu chcielibyśmy poruszyć temat Phishingu.

Czym jest Phishing?

Celem phishingu jest odwzorowanie strony bądź maila (a nawet profilu social media) prawdziwej organizacji, tak aby użytkownicy myśleli, że kontaktują się z przedstawicielem firmy, gdy tak naprawdę po drugiej stronie znajduje się oszust. Nie jest to nowy sposób oszustwa i jest bardzo popularny poza światkiem kryptowalutowym

- próbowano w ten sposób ukraść informację użytkowników z takich stron jak Adobe, Blizzard, Microsoft, Google czy setek innych.

Po udanym podszyciu się pod organizację, oszuści zechcą zdobyć dane personalne użytkowników – na przykład poprzez zresetowanie hasła czy po prostu przekazanie ich poprzez kliknięcie w link. Natomiast najbardziej popularny phishing w przypadku kryptowalut odbywa się za pomocą upodobnienia się do popularnych portfeli (np. My Ether Wallet) czy głównych ICO, które właśnie się rozpoczęły (jak Bancor czy Distric0x).

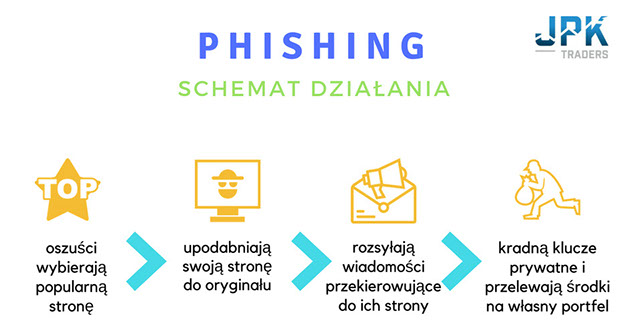

Jak działa Phishing?

Schemat

Oszuści wybierają znane i szeroko rozpoznawalne strony – My Ether Wallet jest bardzo popularnym wyborem w przypadku inwestycji w Ethereum czy tokenów ERC-20. Również wiele osób używa go w celu inwestowania w ICO. Przestępcy „inspirują się” różnymi częściami portalu:

- adresem organizacji

- interfejsem użytkownika

- podpisem email

- nazwą konta w Social Media

Następnie postarają się zarejestrować nazwę bardzo podobną do oryginalnej strony. Prawdziwy adres My Ether Wallet to www.myetherwallet.com, więc oszuści mogą próbować kupić domenę www.myethervvallet.com (podwójne V) czy www.myetherwallet.com.net. Potem skopiują interfejs użytkownika z My Ether Wallet i podłączą pod niego własną bazę danych.

W dalszej kolejności przestępcy na popularnych kanałach dla użytkowników kryptowalut – takich jak slack, reddit czy telegram, wybiorą nazwę odpowiednią dla swojego celu. Świeżym przykładem jest rejestracja profilów publicznych pod loginem „ether-security-team” czy „vitalik-buterin”.

Początek zabawy

Wówczas oszuści roześlą do jak największej ilości osób wiadomość informującą o pewnym problemie. Ostatnio podszywając się pod DEV team Etherum informowali o potrzebie włączenia 2FA, bez którego zostaną zablokowane tokeny oraz środki.

Nieświadomi użytkownicy klikając w link myetherwallet.com w rzeczywistości zostali przeniesieni na stronę myethervvallet.com (podwójne V) na której mieli wpisać swoje poufne dane. Poprzez potężny spam za pomocą kilku kanałow, użytkownicy przekazywali swoje prywatne klucze, hasła i inne cenne informacje.

Wypłata

Po przekazaniu informacji oszuści mają bezpośredni dostęp do prywatnych kluczy, a tym samym do środków. Używając programów przesyłają je z adresów ofiar na swój własny. Gdy taka transakcja zostanie wykonana nie jest już możliwe jej odwrócenie.

Więc jak nie stać się ofiarą?

Istnieje kilka sposobów, które mogą ograniczyć ryzyko bycia oszukanym.

Dołącz do społeczności

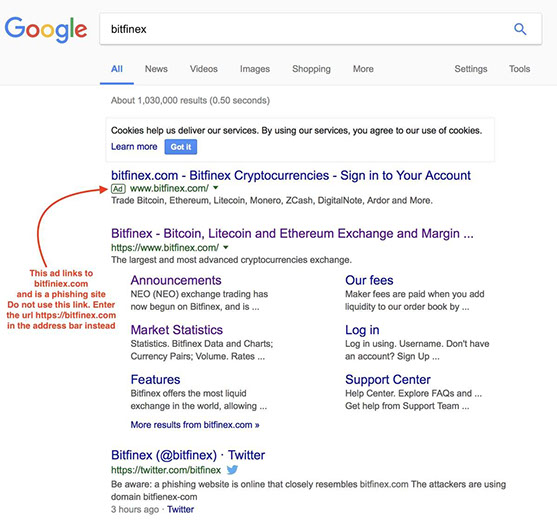

Bardzo ważne jest wzajemne informowanie się. Znanym przypadkiem był ostatnio phishing podszywający się pod Bittrex o którym informował jeden z użytkowników na grupie Kryptowaluty – Oszuści (https://www.facebook.com/groups/275810916244743/permalink/280214345804400/)

Używaj własnych zakładek i znanych linków przekierowujących

Jeżeli Coinbase chciałoby abyś zmienił hasło, ogłosiłoby to na swojej stronie lub wysłało zapowiedzianego emaila. Zawsze bądź podejrzliwy wobec linków wysyłanych poprzez prywatne wiadomości czy email. Jeżeli chcesz odwiedzić stronę w celu potwierdzenia informacji, użyj zakładki lub zapisanego linku.

Wielokrotne potwierdzenie

Jeżeli pojawia się krytyczny błąd w oprogramowaniu, jest on ogłaszany poprzez stronę organizacji, jej fanpage, a nawet media. Zawsze weryfikuj informację u wielu źródeł.

Kontaktuj się tylko poprzez oficjalne kanały

Projekty kontaktują się z użytkownikami głównie poprzez email, reddit czy slack. Jeżeli otrzymujesz informację z innego źródła możesz założyć, że jest to scam i zignorować ją.

Podsumowanie

Podobnie jak w przypadku schematów Pump and Dump, jeżeli jesteś zdyscyplinowany, opanowany i cierpliwy, nigdy nie dasz się nabrać na phishing. Jednak w przeciwieństwie do Pump and Dump naiwność nie rodzi się tu ze strachu przed „odjechaniem pociągu”, a bazuje na poczuciu bezpieczeństwa.

Polecamy produkty których również używamy:

Jeżeli uważasz, że jest produkt lub usługa w zakresie kryptowalut godna uwagi to daj nam znać na Messengerze lub na kontakt@jpktraders.pl.

Wszystkie informacje zawarte na naszej stronie internetowej są publikowane w dobrej wierze i wyłącznie w ogólnych celach informacayjnych. Wszelkie działania podejmowane przez czytelnika w związku z informacjami znajdującymi się na naszej stronie internetowej odbywają się wyłącznie na jego własne ryzyko.

Inwestycje w instrumenty rynku OTC, w tym kontrakty na różnice kursowe (CFD), ze względu na wykorzystywanie mechanizmu dźwigni finansowej wiążą się z możliwością poniesienia strat przekraczających wartość depozytu. Osiągnięcie zysku na transakcjach na instrumentach OTC, w tym kontraktach na różnice kursowe (CFD) bez wystawienia się na ryzyko poniesienia straty, nie jest możliwe, dlatego kontrakty na różnice kursowe (CFD) mogą nie być odpowiednie dla wszystkich inwestorów. Inwestycje w instrumenty rynku OTC, w tym kontrakty na różnice kursowe (CFD), ze względu na wykorzystywanie mechanizmu dźwigni finansowej wiążą się z możliwością poniesienia strat przekraczających wartość depozytu. Osiągnięcie zysku na transakcjach na instrumentach OTC, w tym kontraktach na różnice kursowe (CFD) bez wystawienia się na ryzyko poniesienia straty, nie jest możliwe, dlatego kontrakty na różnice kursowe (CFD) mogą nie być odpowiednie dla wszystkich inwestorów.